Bonifiche su Smartphone e Tablet

M2B-02, innovazione nella Sicurezza Informatica, rappresenta un salto qualitativo nel campo della cybersecurity, offrendo una soluzione all’avanguardia per la protezione contro le minacce digitali più sofisticate.

Sistema portatile per il rilevamento di Trojan – Software Spy su smartphone e tablet.

- Il Cellulare o Tablet da analizzare non viene neppure “toccato all’operatore”.

- M2B-02 è un dispositivo che utilizza la tecnologia di Sniffing – “Man in the Middle” passivo.

- È sufficiente che il proprietario del cellulare da analizzare si agganci alla rete Wi-Fi locale che M2B-02 andrà a generare e segua le indicazioni dell’operatore.

- In automatico verrà generato un Report (pdf in italiano) il quale produce documentazione certificata ammissibile ed utilizzabile in corso di procedimento legale + un file capture.pcap per utilizzo forense.

- È possibile analizzare qualsiasi dispositivo con qualunque sistema operativo.

- Analisi estremamente veloce e automatizzata.

- Nessun collegamento a server esterni.

- Nessuna analisi da REMOTO tramite tunnel VPN.

- Aggiornamenti sempre disponibili.

- Valigia Antiurto, dimensioni: 42x30x12,5 cm – peso: 5 kg.

- Connessione Wi Fi per utilizzo PC o Tablet esterni ad M2B-02.

- Batteria interna ad alta capacità, autonomia oltre 10 ore. Ricarica circa 4 ore.

- Monitor Apple iPad.

- Connettore USB direttamente nel pannello per scaricare il Report.

- Possibilità di inviare il Report con Airdrop o E-mail oppure caricarlo su un Cloud. Connettore SIM direttamente nel pannello.

- Connettore esterno RJ45 per connessione senza SIM.

- Due ventole esterne più una interna.

- Disturbatori a ultrasuoni integrati.

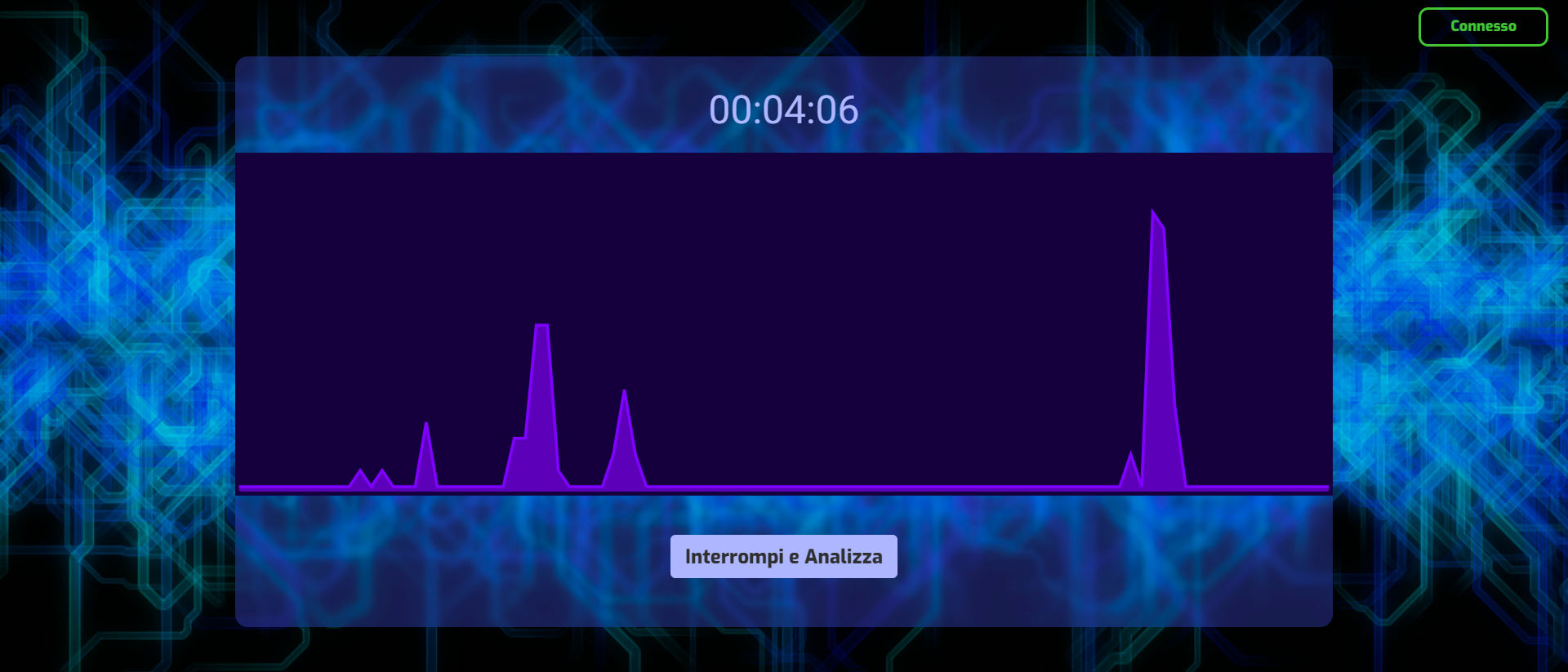

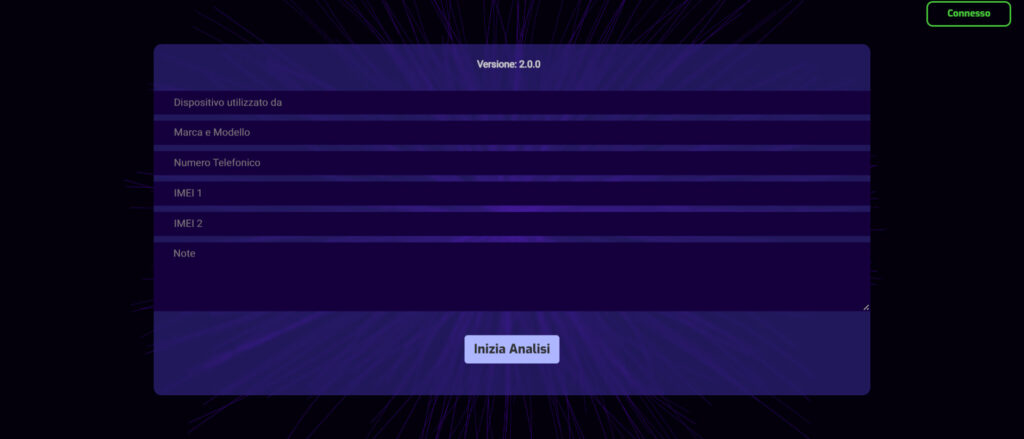

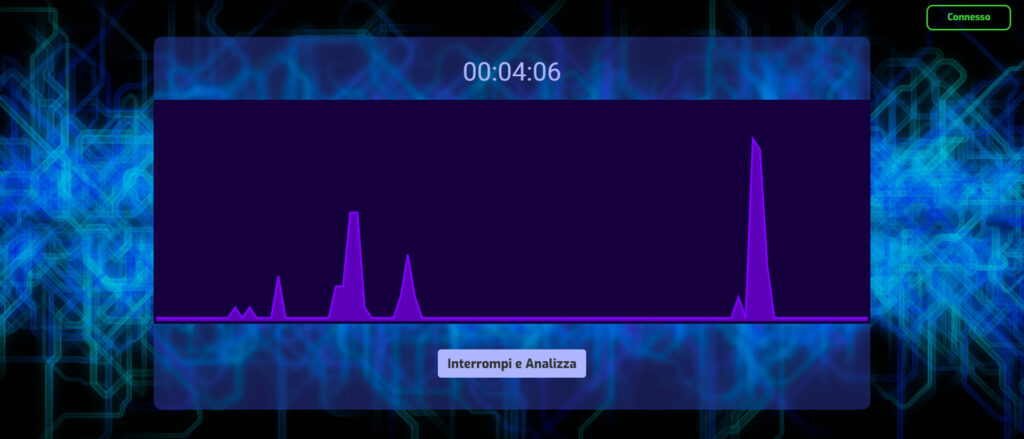

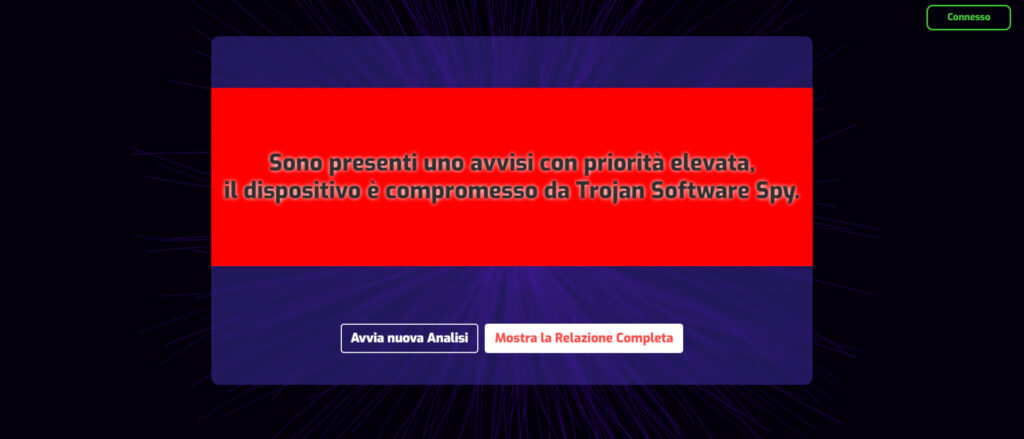

Alcuni screenshot di M2B-02

- Possibilità di inserire del testo manualmente, le informazioni immesse verranno automaticamente incluse nel Report in PDF.

- Controllo sempre attivo di verifica della connessione.

- Possibilità di generare una rete Wi-Fi temporanea per l’analisi del dispositivo.

- SSID e Password sempre differenti per ogni analisi.

- Analisi del dispositivo connesso.

- Sniffing (Man in the Middle passivo).

- Primo responso.

- Relazione completa.

- Collegamento al Whois Domain Tools.

- Collegamento al Dominio.

- Collegamento a ipTRACKERonline.

- Collegamento a SECURI.In automatico:

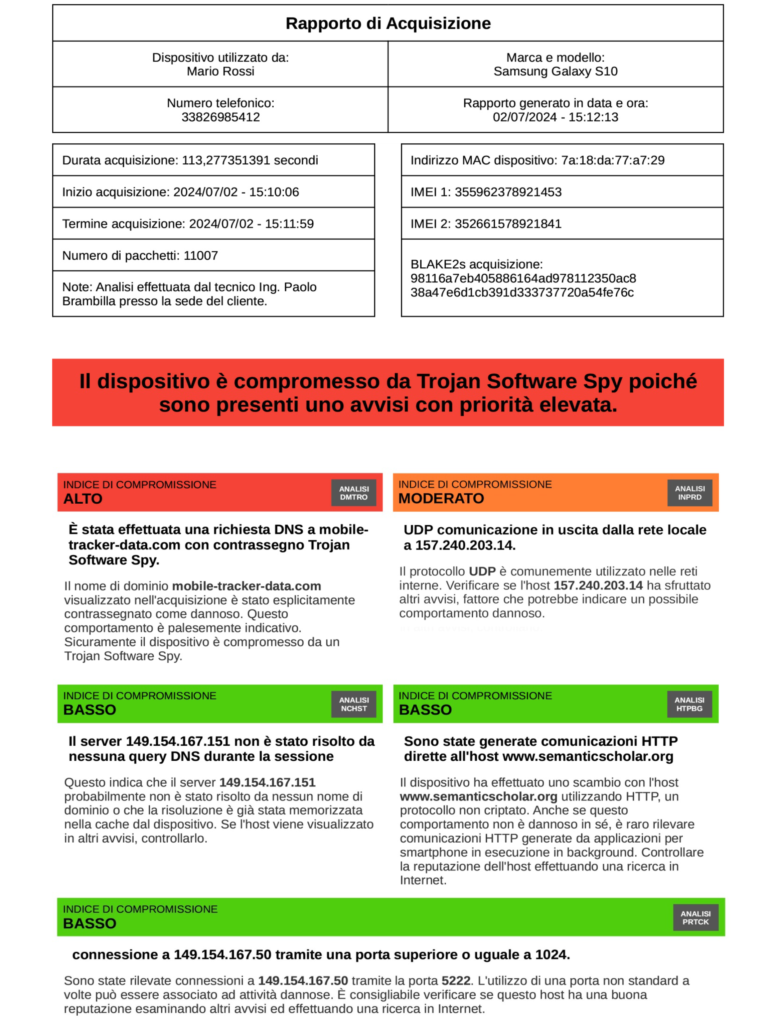

Nel Report in PDF, generato automaticamente, avremo:

- Dispositivo utilizzato da; Marca e Modello; Numero Telefonico; IMEI 1; IMEI 2; Note; queste informazioni saranno presenti solo se precedentemente inserite.

In automatico:

- Rapporto generato in data e ora.

- La durata dell’acquisizione in secondi.

- Inizio dell’acquisizione.

- Termine dell’acquisizione.

- Il numero dei pacchetti.

- Il BLAKE2s di acquisizione.

- Indirizzo MAC del dispositivo.

- Inoltre avremo le descrizioni date dagli Indicatori di Compromissione.

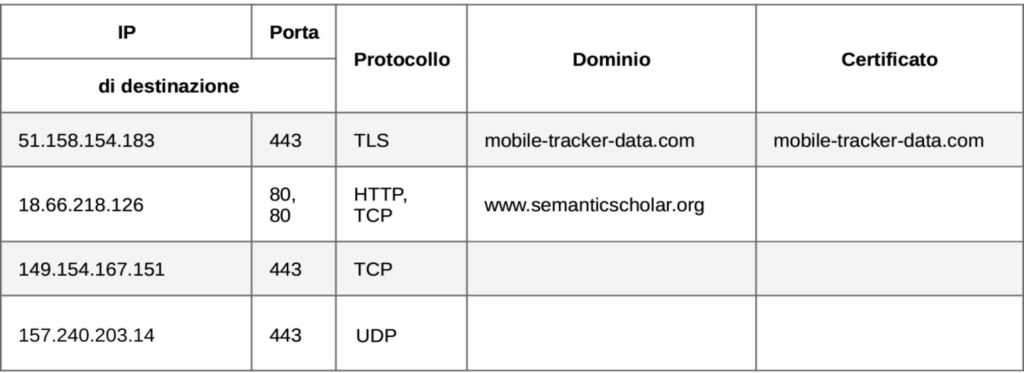

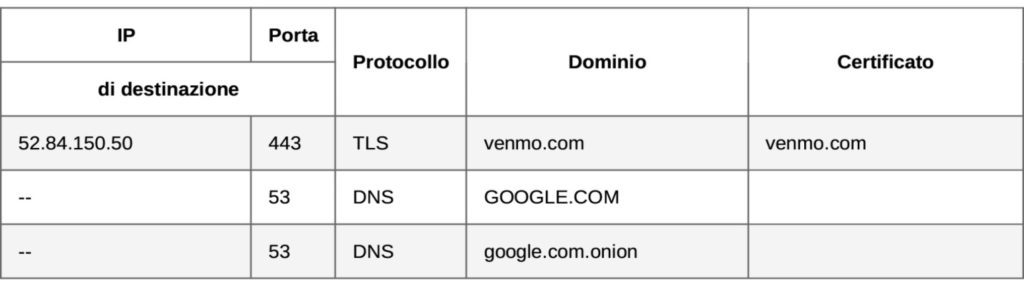

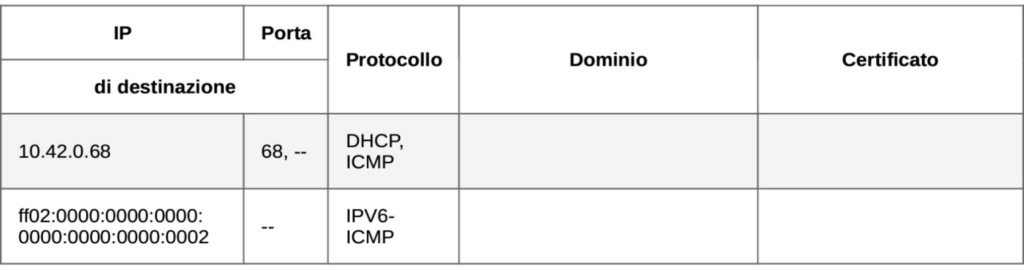

- Il posizionamento delle Comunicazioni e di tutte le trasmissioni intercettate:

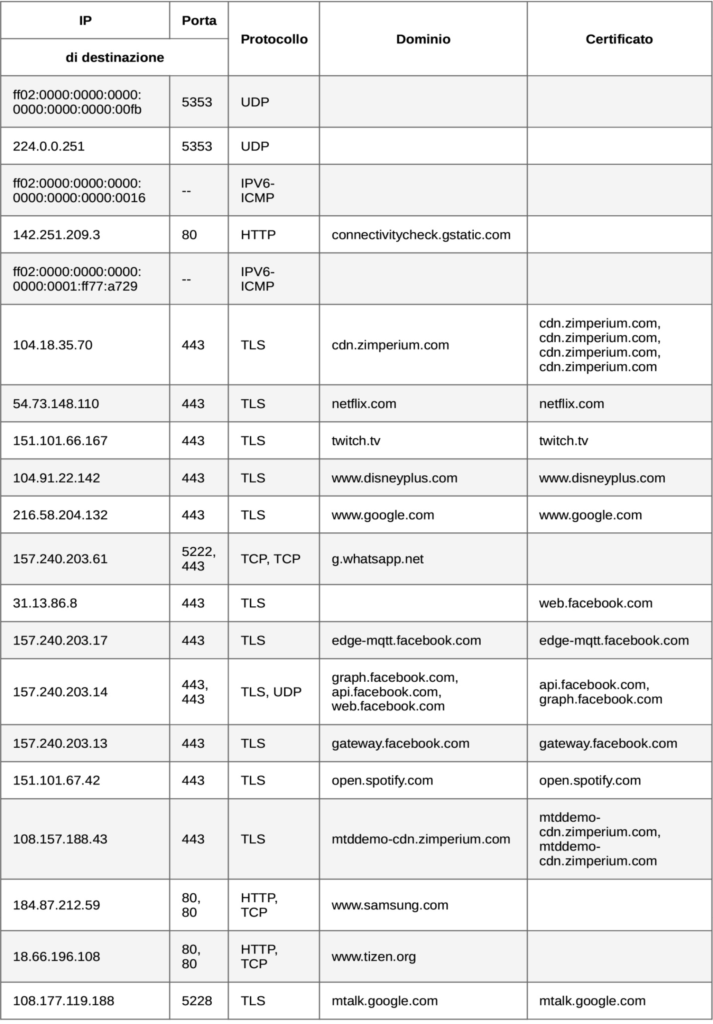

- L’indirizzo IP di destinazione – il numero della Porta di destinazione – il Protocollo – il Dominio (se disponibile) – il Certificato.

Esempio di Report in PDF

(si genera automaticamente)

Comunicazioni che necessitano approfondimenti

Comunicazioni non categorizzate

Comunicazioni inserite nella whitelist

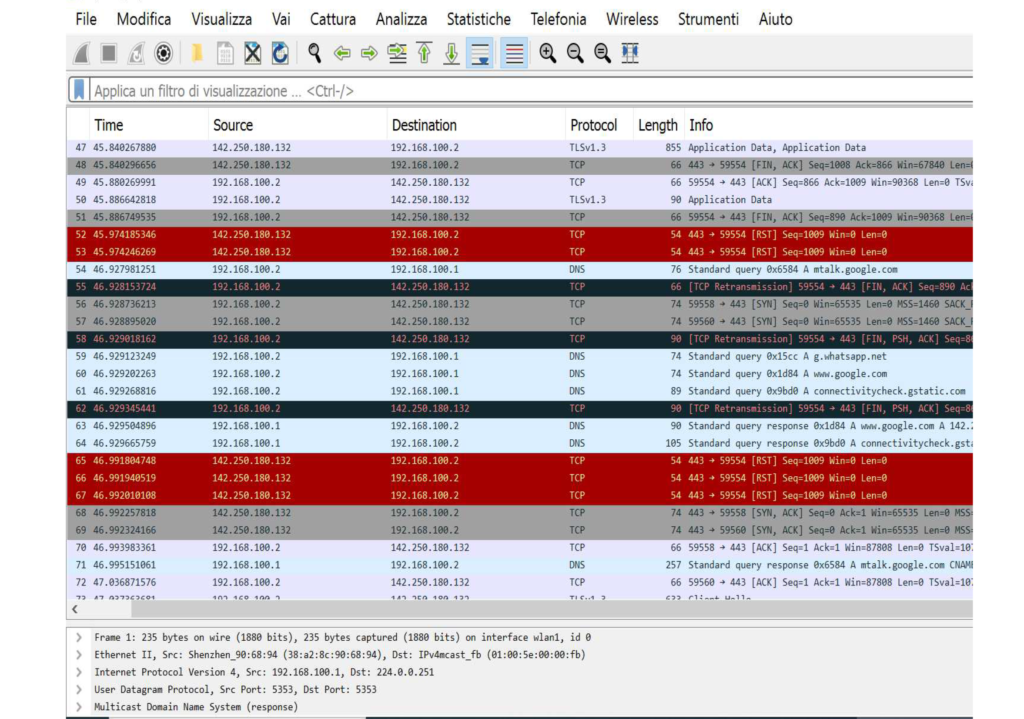

Oltre al Report verrá generato, sempre automaticamente, un file capture.pcap per utilizzo forense

Esempio di file capture.pcap

(si genera automaticamente)

L’ hardware della valigia è realizzato artigianalmente da Selcom srl, mentre il software di analisi è sviluppato da MG Extreme-KATOA srl.